Aktor yang disponsori negara yang didukung oleh pemerintah Rusia secara teratur menargetkan jaringan beberapa kontraktor pertahanan AS (CDC) untuk memperoleh dokumen kepemilikan dan informasi rahasia lainnya yang berkaitan dengan program dan kemampuan pertahanan dan intelijen negara.

Kampanye spionase berkelanjutan dikatakan telah dimulai setidaknya dua tahun lalu dari Januari 2020, menurut yang diterbitkan oleh Biro Investigasi Federal AS (FBI), Badan Keamanan Nasional (NSA), dan Badan Keamanan Cybersecurity dan Infrastruktur (CISA). ).

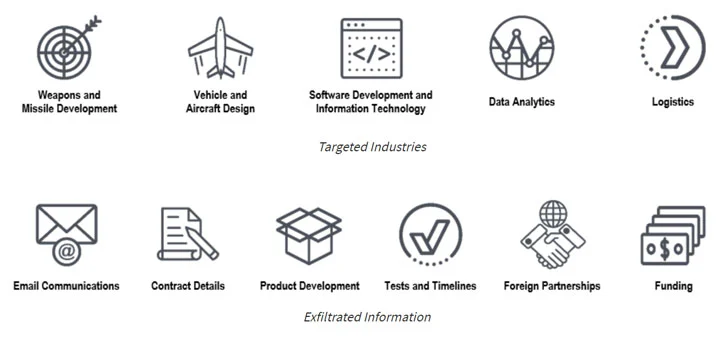

"Penyusupan yang berkelanjutan ini telah memungkinkan para pelaku untuk memperoleh informasi sensitif dan tidak terklasifikasi, serta teknologi eksklusif CDC dan yang dikendalikan ekspor," kata badan-badan .

"Informasi yang diperoleh memberikan wawasan yang signifikan ke dalam pengembangan platform senjata AS dan jadwal penyebaran, spesifikasi kendaraan, dan rencana infrastruktur komunikasi dan teknologi informasi."

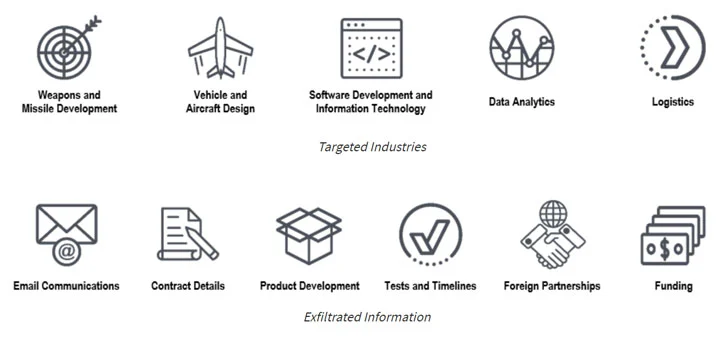

Entitas yang dikompromikan termasuk kontraktor yang mencoba-coba sistem komando, kontrol, komunikasi, dan tempur; pengawasan dan pengintaian; pengembangan senjata dan misil; desain kendaraan dan pesawat terbang; dan pengembangan perangkat lunak, analisis data, dan logistik.

Pelaku ancaman mengandalkan taktik "umum tapi efektif" untuk menembus jaringan target seperti spear-phishing, pengambilan kredensial, serangan brute force, teknik penyemprotan kata sandi, dan eksploitasi kerentanan yang diketahui di perangkat VPN, sebelum bergerak ke samping untuk membangun kegigihan dan eksfiltrasi data.

Beberapa kerentanan yang dimanfaatkan oleh penyerang untuk akses awal dan eskalasi hak istimewa adalah sebagai berikut:

Kampanye spionase berkelanjutan dikatakan telah dimulai setidaknya dua tahun lalu dari Januari 2020, menurut yang diterbitkan oleh Biro Investigasi Federal AS (FBI), Badan Keamanan Nasional (NSA), dan Badan Keamanan Cybersecurity dan Infrastruktur (CISA). ).

"Penyusupan yang berkelanjutan ini telah memungkinkan para pelaku untuk memperoleh informasi sensitif dan tidak terklasifikasi, serta teknologi eksklusif CDC dan yang dikendalikan ekspor," kata badan-badan .

"Informasi yang diperoleh memberikan wawasan yang signifikan ke dalam pengembangan platform senjata AS dan jadwal penyebaran, spesifikasi kendaraan, dan rencana infrastruktur komunikasi dan teknologi informasi."

Entitas yang dikompromikan termasuk kontraktor yang mencoba-coba sistem komando, kontrol, komunikasi, dan tempur; pengawasan dan pengintaian; pengembangan senjata dan misil; desain kendaraan dan pesawat terbang; dan pengembangan perangkat lunak, analisis data, dan logistik.

Pelaku ancaman mengandalkan taktik "umum tapi efektif" untuk menembus jaringan target seperti spear-phishing, pengambilan kredensial, serangan brute force, teknik penyemprotan kata sandi, dan eksploitasi kerentanan yang diketahui di perangkat VPN, sebelum bergerak ke samping untuk membangun kegigihan dan eksfiltrasi data.

Beberapa kerentanan yang dimanfaatkan oleh penyerang untuk akses awal dan eskalasi hak istimewa adalah sebagai berikut:

- (skor CVSS: 9,8) – Kebocoran file sistem FortiOS melalui SSL VPN melalui permintaan sumber daya HTTP yang dibuat khusus

- (skor CVSS: 8,8) – kerentanan eksekusi kode jarak jauh kunci validasi Microsoft Exchange

- (skor CVSS: 8,4) – kerentanan eksekusi kode jarak jauh Microsoft Exchange