Grup Analisis Ancaman (TAG) Google mengumumkan broker akses awal baru yang dikatakan berafiliasi erat dengan geng kejahatan siber Rusia yang terkenal dengan operasi ransomware Conti dan Diavol.

Dijuluki Exotic Lily, aktor ancaman yang bermotivasi finansial telah diamati mengeksploitasi kelemahan kritis yang sekarang ditambal di platform Microsoft Windows MSHTML ( CVE-2021-40444 ) sebagai bagian dari kampanye phishing luas yang melibatkan pengiriman tidak kurang dari 5.000 email bertema proposal bisnis sehari untuk 650 organisasi yang ditargetkan secara global.

"Broker akses awal adalah tukang kunci oportunistik dari dunia keamanan, dan ini adalah pekerjaan penuh waktu," kata peneliti TAG Vlad Stolyarov dan Vlad . "Kelompok-kelompok ini mengkhususkan diri dalam melanggar target untuk membuka pintu - atau Windows - untuk aktor jahat dengan tawaran tertinggi."

Exotic Lily, pertama kali terlihat pada September 2021, dikatakan telah terlibat dalam eksfiltrasi data dan penyebaran strain ransomware Conti dan Diavol yang dioperasikan manusia , keduanya berbagi tumpang tindih dengan sindikat cybercriminal Rusia yang disebut Wizard Spider yang juga dikenal untuk mengoperasikan TrickBot , BazarBackdoor , dan Jangkar.

Umpan rekayasa sosial aktor ancaman, yang dikirim dari akun email palsu, secara khusus memilih sektor TI, keamanan siber, dan perawatan kesehatan, meskipun pasca November 2021, serangan telah berkembang menjadi lebih tidak pandang bulu, menargetkan berbagai organisasi dan industri.

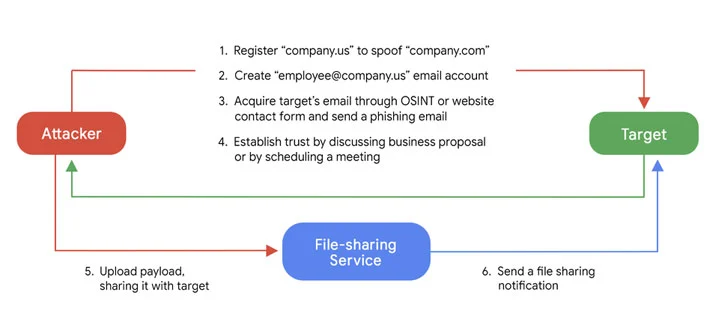

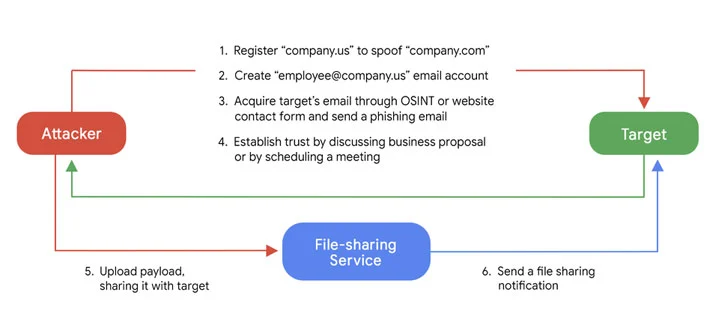

Selain menggunakan perusahaan dan identitas fiktif sebagai sarana untuk membangun kepercayaan dengan entitas yang ditargetkan, Exotic Lily telah memanfaatkan layanan berbagi file yang sah seperti WeTransfer, TransferNow, dan OneDrive untuk mengirimkan dalam upaya menghindari mekanisme deteksi.

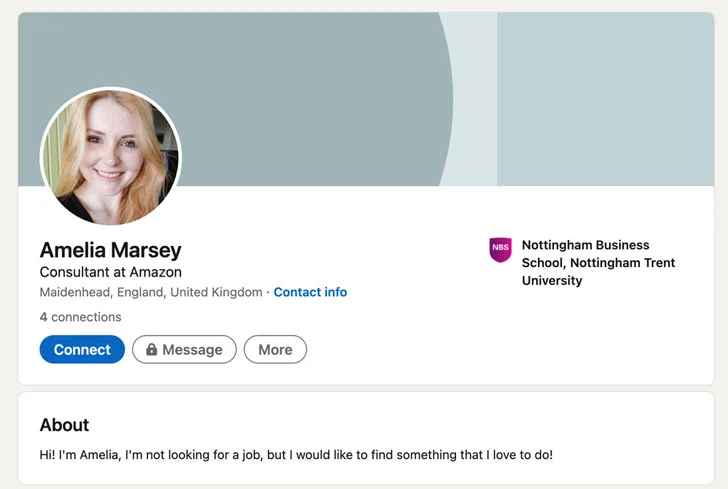

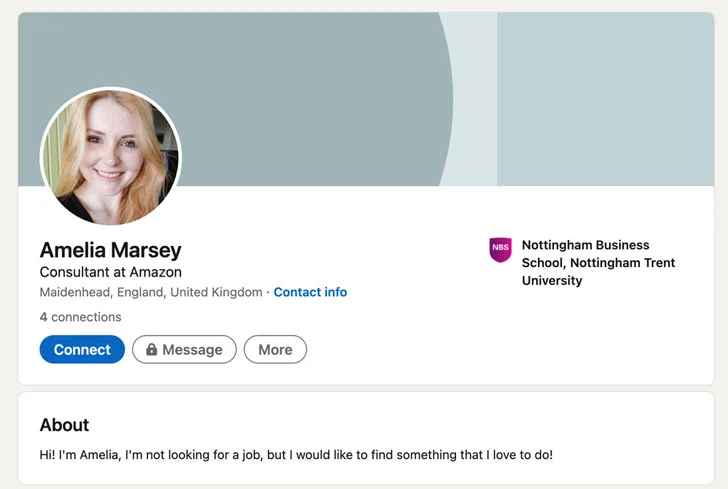

Persona nakal sering menyamar sebagai karyawan perusahaan seperti Amazon, lengkap dengan profil media sosial palsu di LinkedIn yang menampilkan gambar profil palsu yang dibuat oleh AI. Kelompok ini juga dikatakan telah menyamar sebagai karyawan perusahaan yang sebenarnya dengan mengambil data pribadi mereka dari media sosial dan database bisnis seperti RocketReach dan CrunchBase.

Pada tahap akhir, penyerang akan mengunggah muatan ke layanan berbagi file publik (TransferNow, TransferXL, WeTransfer atau OneDrive) dan kemudian menggunakan fitur pemberitahuan email bawaan untuk membagikan file dengan target, memungkinkan email terakhir berasal dari alamat email layanan berbagi file yang sah dan bukan email penyerang, yang menghadirkan tantangan deteksi tambahan," kata para peneliti.

Juga dikirimkan menggunakan eksploitasi MHTML adalah pemuat khusus yang disebut Bumblebee yang diatur untuk mengumpulkan dan mengekstrak informasi sistem ke server jauh, yang merespons kembali perintah untuk mengeksekusi shellcode dan menjalankan executable tahap berikutnya, termasuk Cobalt Strike.

Analisis aktivitas komunikasi Exotic Lily menunjukkan bahwa pelaku ancaman memiliki "pekerjaan 9-ke-5 yang khas" pada hari kerja dan mungkin bekerja dari zona waktu Eropa Tengah atau Timur.

"EXOTIC LILY tampaknya beroperasi sebagai entitas yang terpisah, berfokus pada perolehan akses awal melalui kampanye email, dengan aktivitas lanjutan yang mencakup penyebaran ransomware Conti dan Diavol, yang dilakukan oleh sekelompok pelaku yang berbeda," para peneliti menyimpulkan.

Dijuluki Exotic Lily, aktor ancaman yang bermotivasi finansial telah diamati mengeksploitasi kelemahan kritis yang sekarang ditambal di platform Microsoft Windows MSHTML ( CVE-2021-40444 ) sebagai bagian dari kampanye phishing luas yang melibatkan pengiriman tidak kurang dari 5.000 email bertema proposal bisnis sehari untuk 650 organisasi yang ditargetkan secara global.

"Broker akses awal adalah tukang kunci oportunistik dari dunia keamanan, dan ini adalah pekerjaan penuh waktu," kata peneliti TAG Vlad Stolyarov dan Vlad . "Kelompok-kelompok ini mengkhususkan diri dalam melanggar target untuk membuka pintu - atau Windows - untuk aktor jahat dengan tawaran tertinggi."

Exotic Lily, pertama kali terlihat pada September 2021, dikatakan telah terlibat dalam eksfiltrasi data dan penyebaran strain ransomware Conti dan Diavol yang dioperasikan manusia , keduanya berbagi tumpang tindih dengan sindikat cybercriminal Rusia yang disebut Wizard Spider yang juga dikenal untuk mengoperasikan TrickBot , BazarBackdoor , dan Jangkar.

Umpan rekayasa sosial aktor ancaman, yang dikirim dari akun email palsu, secara khusus memilih sektor TI, keamanan siber, dan perawatan kesehatan, meskipun pasca November 2021, serangan telah berkembang menjadi lebih tidak pandang bulu, menargetkan berbagai organisasi dan industri.

Selain menggunakan perusahaan dan identitas fiktif sebagai sarana untuk membangun kepercayaan dengan entitas yang ditargetkan, Exotic Lily telah memanfaatkan layanan berbagi file yang sah seperti WeTransfer, TransferNow, dan OneDrive untuk mengirimkan dalam upaya menghindari mekanisme deteksi.

Persona nakal sering menyamar sebagai karyawan perusahaan seperti Amazon, lengkap dengan profil media sosial palsu di LinkedIn yang menampilkan gambar profil palsu yang dibuat oleh AI. Kelompok ini juga dikatakan telah menyamar sebagai karyawan perusahaan yang sebenarnya dengan mengambil data pribadi mereka dari media sosial dan database bisnis seperti RocketReach dan CrunchBase.

Pada tahap akhir, penyerang akan mengunggah muatan ke layanan berbagi file publik (TransferNow, TransferXL, WeTransfer atau OneDrive) dan kemudian menggunakan fitur pemberitahuan email bawaan untuk membagikan file dengan target, memungkinkan email terakhir berasal dari alamat email layanan berbagi file yang sah dan bukan email penyerang, yang menghadirkan tantangan deteksi tambahan," kata para peneliti.

Juga dikirimkan menggunakan eksploitasi MHTML adalah pemuat khusus yang disebut Bumblebee yang diatur untuk mengumpulkan dan mengekstrak informasi sistem ke server jauh, yang merespons kembali perintah untuk mengeksekusi shellcode dan menjalankan executable tahap berikutnya, termasuk Cobalt Strike.

Analisis aktivitas komunikasi Exotic Lily menunjukkan bahwa pelaku ancaman memiliki "pekerjaan 9-ke-5 yang khas" pada hari kerja dan mungkin bekerja dari zona waktu Eropa Tengah atau Timur.

"EXOTIC LILY tampaknya beroperasi sebagai entitas yang terpisah, berfokus pada perolehan akses awal melalui kampanye email, dengan aktivitas lanjutan yang mencakup penyebaran ransomware Conti dan Diavol, yang dilakukan oleh sekelompok pelaku yang berbeda," para peneliti menyimpulkan.