Jaringan perusahaan saat ini adalah lingkungan yang kompleks dengan berbagai jenis perangkat kabel dan nirkabel yang terhubung dan terputus. Solusi penemuan perangkat saat ini terutama difokuskan pada identifikasi dan pemantauan server, PC workstation, laptop, dan perangkat infrastruktur seperti firewall jaringan, sakelar, dan router, karena aset informasi organisasi yang paling berharga sedang disimpan, diproses, dan ditransfer melalui perangkat tersebut, sehingga membuat mereka menjadi target utama pelanggaran dan penyusupan keamanan.

Namun, tren baru telah muncul dalam empat tahun terakhir, seperti printer jaringan dan sistem konferensi video sebagai titik masuk dan rute eksfiltrasi data.

Perangkat ini tidak dapat diidentifikasi dengan benar oleh solusi penemuan aset TI saat ini karena alasan utama berikut:

Pada saat penulisan artikel ini, database ini berisi lebih dari 50.000 sidik jari untuk lebih dari 2.300 produsen perangkat. IoTVAS menggunakan respons dan spanduk layanan jaringan berikut untuk pembuatan sidik jari:

Dalam mode mandiri, IoTVAS menggunakan perangkat lunak identifikasi layanan jaringan ringan yang menyelidiki perangkat di jaringan target untuk mengekstrak fitur yang disebutkan di atas. Kemampuan penemuan perangkat IoTVAS juga dapat diintegrasikan ke dalam alat keamanan yang ada melalui titik akhir REST API.

IoTVAS juga menyediakan daftar kredensial default, kunci kripto yang tertanam dalam firmware perangkat, sertifikat digital aktif dan kedaluwarsa, kunci dan sertifikat kripto yang lemah, dan masalah konfigurasi default. Informasi mendalam ini memungkinkan manajer keamanan untuk secara proaktif mendeteksi perangkat terhubung yang berisiko tinggi di jaringan dan memulai upaya mitigasi sebelum perangkat ini disusupi. Ini juga mengotomatiskan proses inventaris BOM IoT dan perangkat yang disematkan dalam organisasi dengan menghilangkan kebutuhan untuk mengunduh firmware manual dan analisis biner firmware untuk berbagai perangkat IoT yang digunakan di jaringan perusahaan.

Mirip dengan kemampuan penemuan perangkat, penilaian risiko firmware IoTVAS juga dapat diakses melalui titik akhir REST API.

IoTVAS API memungkinkan penyedia solusi keamanan TI dan tim SecOps untuk mengintegrasikan penemuan IoTVAS dan kemampuan audit risiko IoT ke dalam alat dan penawaran yang ada. Sebagai contoh, Firmalyzer mengembangkan untuk pemindai NMAP yang memungkinkannya menemukan dan mengaudit perangkat IoT secara akurat saat memindai jaringan target.

Contoh berikutnya menunjukkan bagaimana skrip IoTVAS NSE memungkinkan NMAP untuk secara akurat mendeteksi pembuat, nama model, versi firmware printer perusahaan, bersama dengan CVE dan risiko firmware yang diketahui. Analisis risiko firmware mengungkapkan akun dan kredensial default "root" dan "postgres" untuk akun "intFTP", daftar sertifikat dan sertifikat yang kedaluwarsa dengan algoritma sidik jari yang lemah (MD5) dan konfigurasi default daemon SSH yang memungkinkan login root jarak jauh.

Untuk memulai dengan IoTVAS API, silakan mendaftar untuk mendapatkan kunci API percobaan. Halaman dokumentasi API menyertakan UI angkuh yang memungkinkan Anda mengevaluasi titik akhir IoTVAS langsung dari browser Anda tanpa menulis kode apa pun

Jika Anda tertarik dengan demo atau penyesuaian IoTVAS SaaS, jangan ragu untuk menghubungi Firmalyzer untuk demonstrasi langsung atau akun percobaan.

Namun, tren baru telah muncul dalam empat tahun terakhir, seperti printer jaringan dan sistem konferensi video sebagai titik masuk dan rute eksfiltrasi data.

Perangkat ini tidak dapat diidentifikasi dengan benar oleh solusi penemuan aset TI saat ini karena alasan utama berikut:

- Protokol berpemilik sering digunakan untuk mengelola dan memantau perangkat semacam itu yang tidak diketahui oleh solusi penemuan aset.

- Penemuan aset berbasis agen tidak dimungkinkan karena sebagian besar perangkat yang terhubung adalah sistem dengan sumber daya terbatas dengan sistem operasi berpemilik yang tidak mengizinkan penginstalan perangkat lunak agen penemuan pada perangkat tersebut.

- Identifikasi akurat dari produsen perangkat yang terhubung, nama model, jenis perangkat, status akhir masa pakai perangkat, versi firmware, dan tanggal rilis firmware

- Laporan tagihan bahan (BOM) Firmware waktu nyata yang mencantumkan komponen perangkat lunak dan pustaka di dalam kode firmware setiap perangkat tanpa mengharuskan pengguna mengunggah file firmware perangkat.

- Identifikasi kerentanan perangkat yang tidak diketahui publik yang mencakup komponen pihak ketiga yang rentan, kredensial default, kunci kripto, sertifikat, dan masalah konfigurasi default

- Identifikasi kerentanan yang diketahui publik (CVE) dari perangkat

Penemuan IoT dengan IoTVAS

IoTVAS mengidentifikasi perangkat berdasarkan sidik jari yang berasal dari spanduk layanan jaringan perangkat. Alamat MAC perangkat juga dapat digunakan bersama dengan sidik jari ini untuk meningkatkan akurasi deteksi, tetapi ini bukan persyaratan untuk IoTVAS, tidak seperti solusi penemuan perangkat lainnya. Sidik jari perangkat baru terus ditambahkan ke basis data sidik jari IoTVAS, berdasarkan permintaan API yang masuk dan penelitian internal.Pada saat penulisan artikel ini, database ini berisi lebih dari 50.000 sidik jari untuk lebih dari 2.300 produsen perangkat. IoTVAS menggunakan respons dan spanduk layanan jaringan berikut untuk pembuatan sidik jari:

- String SysDescr OID dari layanan SNMP

- SysObjectID OID string dari layanan SNMP

- Spanduk layanan FTP

- Spanduk layanan Telnet

- Nama host perangkat

- Respons mentah dari server web perangkat (layanan http dan HTTPS)

- Tanggapan penemuan UPnP

- Alamat MAC opsional dari antarmuka jaringan perangkat

Dalam mode mandiri, IoTVAS menggunakan perangkat lunak identifikasi layanan jaringan ringan yang menyelidiki perangkat di jaringan target untuk mengekstrak fitur yang disebutkan di atas. Kemampuan penemuan perangkat IoTVAS juga dapat diintegrasikan ke dalam alat keamanan yang ada melalui titik akhir REST API.

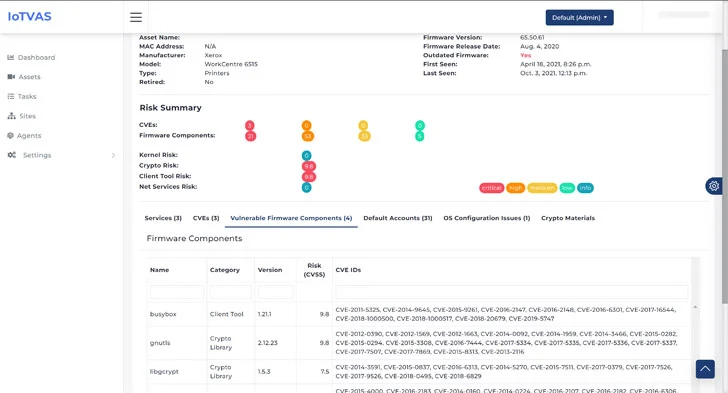

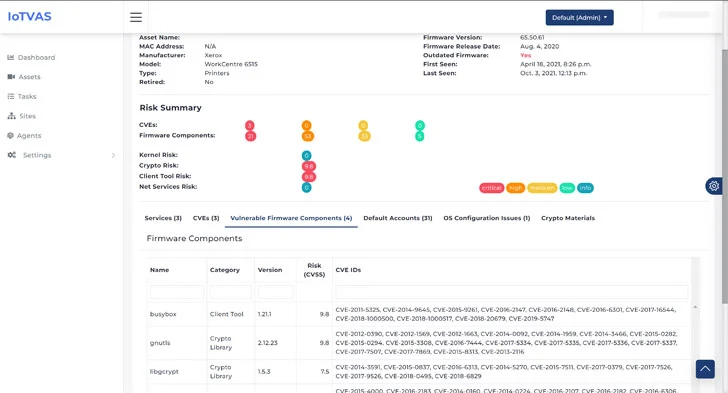

Audit keamanan IoT dengan IoTVAS

Setelah pembuat perangkat, model, dan versi firmware diidentifikasi, IoTVAS lebih dari sekadar mencari CVE yang terkait dengan perangkat dan versi firmware. Menggunakan basis pengetahuan risiko firmware milik Firmalyzer, IoTVAS mengambil tagihan bahan firmware dan analisis risiko terperinci yang mencakup komponen pihak ketiga yang rentan dalam firmware dalam kategori berikut: "layanan jaringan" (server UPnP, server web, dll.), "perpustakaan kripto " (OpenSSL, GnuTLS, dll.), "Kernel OS Linux" dan "alat klien" (busybox, dll.).IoTVAS juga menyediakan daftar kredensial default, kunci kripto yang tertanam dalam firmware perangkat, sertifikat digital aktif dan kedaluwarsa, kunci dan sertifikat kripto yang lemah, dan masalah konfigurasi default. Informasi mendalam ini memungkinkan manajer keamanan untuk secara proaktif mendeteksi perangkat terhubung yang berisiko tinggi di jaringan dan memulai upaya mitigasi sebelum perangkat ini disusupi. Ini juga mengotomatiskan proses inventaris BOM IoT dan perangkat yang disematkan dalam organisasi dengan menghilangkan kebutuhan untuk mengunduh firmware manual dan analisis biner firmware untuk berbagai perangkat IoT yang digunakan di jaringan perusahaan.

Mirip dengan kemampuan penemuan perangkat, penilaian risiko firmware IoTVAS juga dapat diakses melalui titik akhir REST API.

IoTVAS beraksi

Gambar berikut menunjukkan laporan penilaian risiko printer jaringan Xerox dalam edisi IoTVAS SaaS, termasuk firmware BOM dan detail kerentanan komponen perangkat lunak.

IoTVAS API memungkinkan penyedia solusi keamanan TI dan tim SecOps untuk mengintegrasikan penemuan IoTVAS dan kemampuan audit risiko IoT ke dalam alat dan penawaran yang ada. Sebagai contoh, Firmalyzer mengembangkan untuk pemindai NMAP yang memungkinkannya menemukan dan mengaudit perangkat IoT secara akurat saat memindai jaringan target.

Contoh berikutnya menunjukkan bagaimana skrip IoTVAS NSE memungkinkan NMAP untuk secara akurat mendeteksi pembuat, nama model, versi firmware printer perusahaan, bersama dengan CVE dan risiko firmware yang diketahui. Analisis risiko firmware mengungkapkan akun dan kredensial default "root" dan "postgres" untuk akun "intFTP", daftar sertifikat dan sertifikat yang kedaluwarsa dengan algoritma sidik jari yang lemah (MD5) dan konfigurasi default daemon SSH yang memungkinkan login root jarak jauh.

Untuk memulai dengan IoTVAS API, silakan mendaftar untuk mendapatkan kunci API percobaan. Halaman dokumentasi API menyertakan UI angkuh yang memungkinkan Anda mengevaluasi titik akhir IoTVAS langsung dari browser Anda tanpa menulis kode apa pun

Jika Anda tertarik dengan demo atau penyesuaian IoTVAS SaaS, jangan ragu untuk menghubungi Firmalyzer untuk demonstrasi langsung atau akun percobaan.