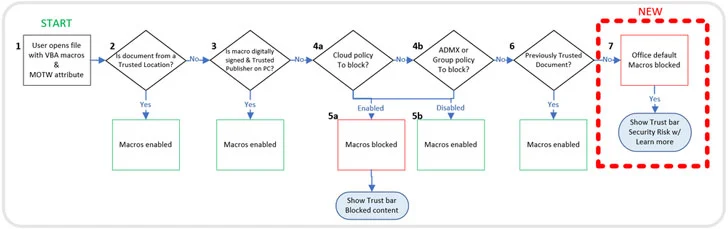

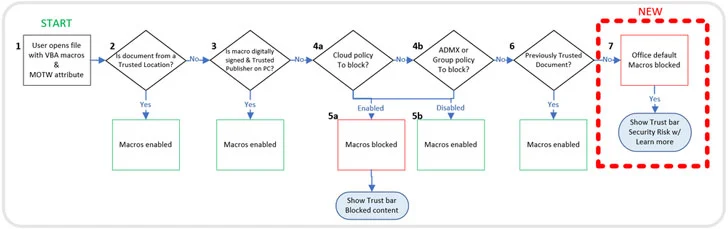

Microsoft pada hari Senin mengatakan mengambil langkah-langkah untuk menonaktifkan makro Visual Basic for Applications (VBA) secara default di seluruh produknya, termasuk Word, Excel, PowerPoint, Access, dan Visio, untuk dokumen yang diunduh dari web dalam upaya untuk menghilangkan seluruh kelas vektor serangan.

"Aktor jahat mengirim makro dalam file Office ke pengguna akhir yang tanpa sadar mengaktifkannya, muatan berbahaya dikirimkan, dan dampaknya bisa parah termasuk malware, identitas yang disusupi, kehilangan data, dan akses jarak jauh," Kellie Eickmeyer dalam sebuah posting yang mengumumkan langkah tersebut.

Meskipun perusahaan memperingatkan pengguna tentang mengizinkan makro dalam file Office, pengguna yang tidak curiga — misalnya, penerima email phishing — masih dapat dibujuk untuk mengaktifkan fitur tersebut, yang secara efektif memberi penyerang kemampuan untuk mendapatkan pijakan awal ke dalam sistem.

Sebagai bagian dari perubahan baru, saat pengguna membuka lampiran atau mengunduh dari internet file Office tidak tepercaya yang berisi makro, aplikasi akan menampilkan spanduk risiko keamanan yang menyatakan, "Microsoft telah memblokir makro agar tidak berjalan karena sumber file tidak tepercaya."

"Jika file yang diunduh dari internet ingin Anda mengizinkan makro, dan Anda tidak yakin apa yang dilakukan makro itu, Anda mungkin harus menghapus file itu," Microsoft , menguraikan risiko keamanan pelaku jahat menggunakan makro.

Karena itu, pengguna dapat membuka blokir makro untuk file apa pun yang diunduh dengan mengklik kanan file dan memilih Properties dari menu konteks, dan mencentang kotak "Buka Blokir" dari tab General. Pembaruan diharapkan akan diterapkan ke pengguna Microsoft 365 pada April 2022, dengan rencana untuk mendukung fitur tersebut ke Office LTSC, Office 2021, Office 2019, Office 2016, dan Office 2013 di "tanggal mendatang."

Langkah tersebut dilakukan kurang dari sebulan setelah pembuat Windows menonaktifkan makro Excel 4.0 (XLM) , fitur lain yang banyak disalahgunakan untuk mendistribusikan malware, secara default untuk melindungi pelanggan dari ancaman keamanan.

"Aktor jahat mengirim makro dalam file Office ke pengguna akhir yang tanpa sadar mengaktifkannya, muatan berbahaya dikirimkan, dan dampaknya bisa parah termasuk malware, identitas yang disusupi, kehilangan data, dan akses jarak jauh," Kellie Eickmeyer dalam sebuah posting yang mengumumkan langkah tersebut.

Meskipun perusahaan memperingatkan pengguna tentang mengizinkan makro dalam file Office, pengguna yang tidak curiga — misalnya, penerima email phishing — masih dapat dibujuk untuk mengaktifkan fitur tersebut, yang secara efektif memberi penyerang kemampuan untuk mendapatkan pijakan awal ke dalam sistem.

Sebagai bagian dari perubahan baru, saat pengguna membuka lampiran atau mengunduh dari internet file Office tidak tepercaya yang berisi makro, aplikasi akan menampilkan spanduk risiko keamanan yang menyatakan, "Microsoft telah memblokir makro agar tidak berjalan karena sumber file tidak tepercaya."

"Jika file yang diunduh dari internet ingin Anda mengizinkan makro, dan Anda tidak yakin apa yang dilakukan makro itu, Anda mungkin harus menghapus file itu," Microsoft , menguraikan risiko keamanan pelaku jahat menggunakan makro.

Karena itu, pengguna dapat membuka blokir makro untuk file apa pun yang diunduh dengan mengklik kanan file dan memilih Properties dari menu konteks, dan mencentang kotak "Buka Blokir" dari tab General. Pembaruan diharapkan akan diterapkan ke pengguna Microsoft 365 pada April 2022, dengan rencana untuk mendukung fitur tersebut ke Office LTSC, Office 2021, Office 2019, Office 2016, dan Office 2013 di "tanggal mendatang."

Langkah tersebut dilakukan kurang dari sebulan setelah pembuat Windows menonaktifkan makro Excel 4.0 (XLM) , fitur lain yang banyak disalahgunakan untuk mendistribusikan malware, secara default untuk melindungi pelanggan dari ancaman keamanan.