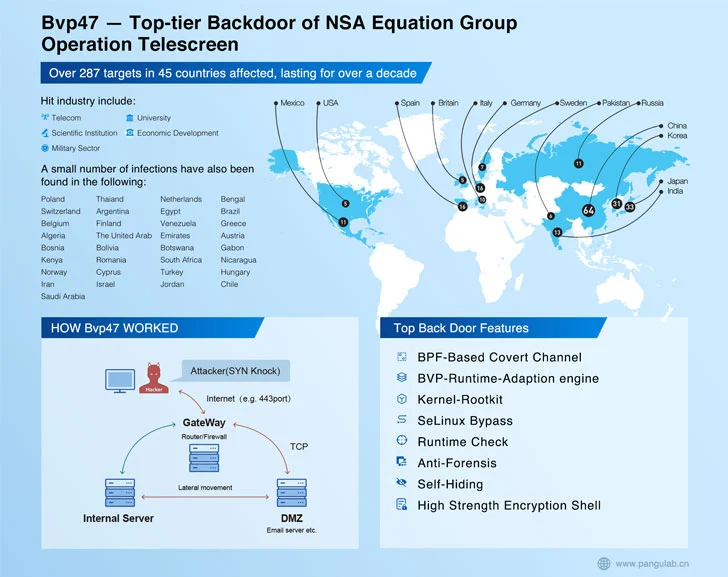

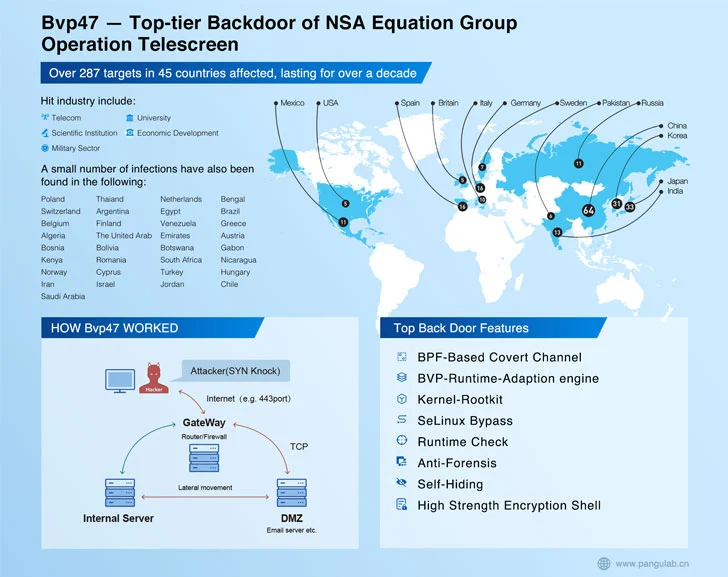

Para peneliti dari Pangu Lab China telah mengungkapkan rincian pintu belakang "tingkat atas" yang digunakan oleh Equation Group , sebuah ancaman persisten tingkat lanjut (APT) dengan dugaan hubungan dengan unit pengumpulan intelijen perang cyber dari Badan Keamanan Nasional AS ( NSA).

Dijuluki " " karena banyak referensi ke string "Bvp" dan nilai numerik "0x47" yang digunakan dalam algoritma enkripsi, pintu belakang diekstraksi dari sistem Linux "selama penyelidikan forensik mendalam dari sebuah host di departemen domestik utama " pada tahun 2013.

Kelompok riset pertahanan menamai serangan yang melibatkan penyebaran Bvp47 "Operation Telescreen," dengan implan yang menampilkan "perilaku saluran rahasia tingkat lanjut berdasarkan paket TCP SYN, kebingungan kode, penyembunyian sistem, dan desain penghancuran diri."

Pangu Lab adalah proyek penelitian , yang memiliki sejarah jailbreaking Apple iPhone sejak tahun 2014. Pada kontes peretasan Piala Tianfu tahun lalu, tim keamanan menunjukkan beberapa kelemahan keamanan yang memungkinkan jailbreaking jarak jauh yang sepenuhnya ditambal iPhone 13 Pro menjalankan iOS 15.

Serangan tersebut menargetkan berbagai sektor di tidak kurang dari 42 negara, termasuk pemerintah, telekomunikasi, kedirgantaraan, energi, penelitian nuklir, minyak dan gas, militer, nanoteknologi, aktivis dan cendekiawan Islam, media, transportasi, lembaga keuangan, dan perusahaan berkembang. teknologi enkripsi.

Kelompok ini diyakini terkait dengan unit Tailored Access Operations ( ) NSA, sementara aktivitas penyusupan yang berkaitan dengan kolektif kedua yang dikenal sebagai (alias The Lamberts) telah dikaitkan dengan Badan Intelijen Pusat AS (CIA).

Perangkat malware Equation Group menjadi pengetahuan publik pada tahun 2016 ketika sebuah grup yang menamakan dirinya membocorkan seluruh tahapan eksploitasi yang digunakan oleh tim peretas elit, dengan Kaspersky mengungkap antara file yang dicuri dan sampel yang diidentifikasi seperti yang digunakan oleh aktor ancaman.

Insiden yang dianalisis oleh Pangu Lab terdiri dari dua server yang disusupi secara internal, email dan server perusahaan masing-masing bernama V1 dan V2, dan domain eksternal (diidentifikasi sebagai A), menggunakan mekanisme komunikasi dua arah baru untuk mengekstrak data sensitif dari sistem.

"Ada komunikasi abnormal antara host eksternal A dan server V1," kata para peneliti. "Secara khusus, A pertama-tama mengirim dengan muatan 264-byte ke port 80 dari server V1, dan kemudian server V1 segera memulai koneksi eksternal ke port high-end dari mesin A dan mempertahankan sejumlah besar pertukaran. data."

Secara bersamaan, V1 terhubung ke V2 melalui untuk melakukan sejumlah operasi, termasuk masuk ke yang terakhir dengan akun administrator, mencoba membuka layanan terminal, menghitung direktori, dan menjalankan skrip PowerShell melalui tugas terjadwal.

V2, pada bagiannya, juga terhubung ke V1 untuk mengambil skrip PowerShell dan muatan tahap kedua terenkripsi, hasil eksekusi terenkripsi yang dikirim kembali ke V1, yang, menurut para peneliti, "bertindak sebagai transfer data antara Sebuah mesin dan server V2."

Backdoor Bvp47 yang terpasang di server terdiri dari dua bagian, loader yang bertanggung jawab untuk mendekode dan memuat muatan aktual ke dalam memori. "Bvp47 umumnya hidup di sistem operasi Linux di zona demiliterisasi yang berkomunikasi dengan Internet," kata para peneliti. "Ini terutama mengasumsikan peran komunikasi jembatan kontrol inti dalam serangan keseluruhan."

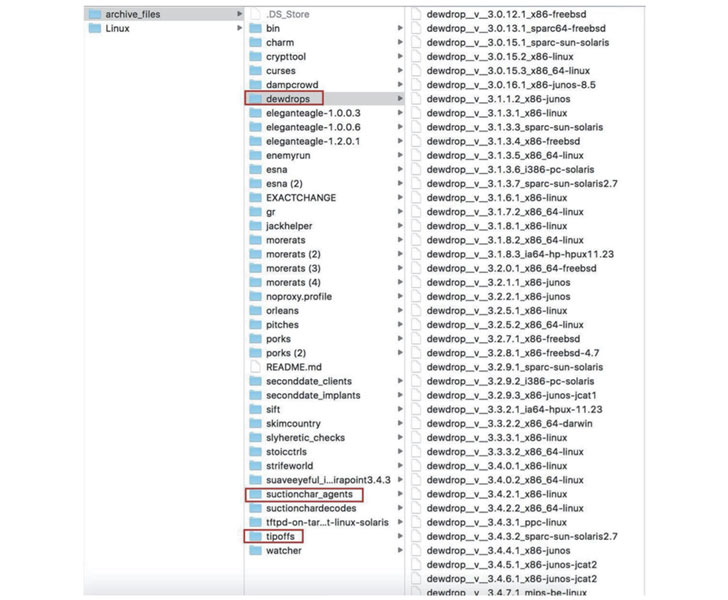

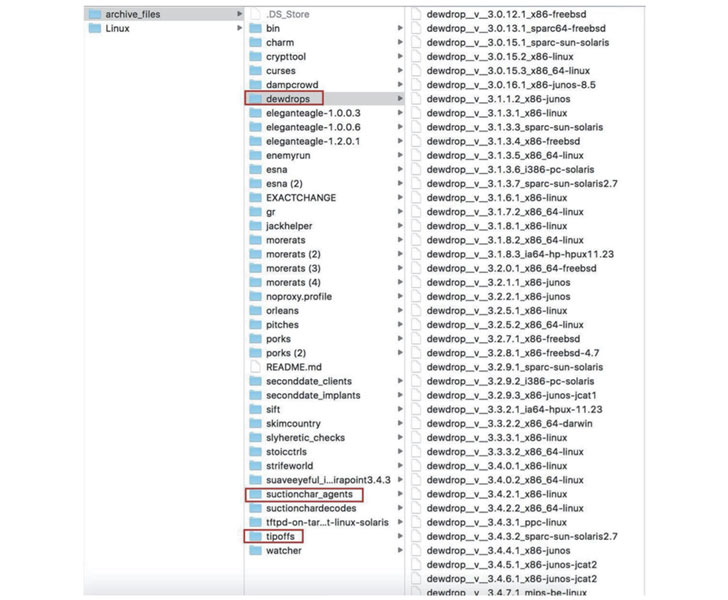

"Dalam proses menganalisis file 'eqgrp-auction-file.tar.xz.gpg', ditemukan bahwa Bvp47 dan alat penyerang dalam paket terkompresi secara teknis deterministik, terutama termasuk 'dewdrops', 'suctionchar_agents,' ' tipoffs,' 'StoicSurgeon,' 'sayatan' dan direktori lainnya," para peneliti menjelaskan.

"Direktori 'tipoffs' berisi kunci privat digunakan dalam saluran rahasia Bvp47 [untuk] eksekusi perintah dan operasi lainnya. Atas dasar ini, dapat dipastikan bahwa Bvp47 berasal dari grup Persamaan."

Temuan ini menandai kedua kalinya malware tidak berdokumen yang dikembangkan oleh Equation Group terungkap dalam beberapa bulan. Pada akhir Desember 2021, Check Point Research mengungkapkan detail utilitas diagnostik yang disebut " DoubleFeature " yang digunakan bersama dengan kerangka kerja malware DanderSpritz.

"Dilihat dari alat serangan yang terkait dengan organisasi, termasuk Bvp47, grup Persamaan memang grup peretasan kelas satu," para peneliti menyimpulkan.

"Alat ini dirancang dengan baik, kuat, dan diadaptasi secara luas. Kemampuan serangan jaringannya yang dilengkapi dengan kerentanan zero-day tak terbendung, dan akuisisi datanya di bawah kendali rahasia dengan sedikit usaha. Equation Group berada di posisi dominan di nasional- tingkat konfrontasi dunia maya."

Dijuluki " " karena banyak referensi ke string "Bvp" dan nilai numerik "0x47" yang digunakan dalam algoritma enkripsi, pintu belakang diekstraksi dari sistem Linux "selama penyelidikan forensik mendalam dari sebuah host di departemen domestik utama " pada tahun 2013.

Kelompok riset pertahanan menamai serangan yang melibatkan penyebaran Bvp47 "Operation Telescreen," dengan implan yang menampilkan "perilaku saluran rahasia tingkat lanjut berdasarkan paket TCP SYN, kebingungan kode, penyembunyian sistem, dan desain penghancuran diri."

Pangu Lab adalah proyek penelitian , yang memiliki sejarah jailbreaking Apple iPhone sejak tahun 2014. Pada kontes peretasan Piala Tianfu tahun lalu, tim keamanan menunjukkan beberapa kelemahan keamanan yang memungkinkan jailbreaking jarak jauh yang sepenuhnya ditambal iPhone 13 Pro menjalankan iOS 15.

The Shadow Brokers bocor

, ditunjuk sebagai " " oleh perusahaan keamanan Rusia Kaspersky, adalah nama yang diberikan untuk musuh canggih yang telah aktif setidaknya sejak 2001 dan telah menggunakan eksploitasi zero-day yang sebelumnya tidak diungkapkan untuk "menginfeksi korban, mengambil data dan menyembunyikan aktivitas dengan cara yang sangat profesional," beberapa di antaranya kemudian dimasukkan ke dalam Stuxnet.Serangan tersebut menargetkan berbagai sektor di tidak kurang dari 42 negara, termasuk pemerintah, telekomunikasi, kedirgantaraan, energi, penelitian nuklir, minyak dan gas, militer, nanoteknologi, aktivis dan cendekiawan Islam, media, transportasi, lembaga keuangan, dan perusahaan berkembang. teknologi enkripsi.

Kelompok ini diyakini terkait dengan unit Tailored Access Operations ( ) NSA, sementara aktivitas penyusupan yang berkaitan dengan kolektif kedua yang dikenal sebagai (alias The Lamberts) telah dikaitkan dengan Badan Intelijen Pusat AS (CIA).

Perangkat malware Equation Group menjadi pengetahuan publik pada tahun 2016 ketika sebuah grup yang menamakan dirinya membocorkan seluruh tahapan eksploitasi yang digunakan oleh tim peretas elit, dengan Kaspersky mengungkap antara file yang dicuri dan sampel yang diidentifikasi seperti yang digunakan oleh aktor ancaman.

Bvp47 sebagai pintu belakang rahasia

Insiden yang dianalisis oleh Pangu Lab terdiri dari dua server yang disusupi secara internal, email dan server perusahaan masing-masing bernama V1 dan V2, dan domain eksternal (diidentifikasi sebagai A), menggunakan mekanisme komunikasi dua arah baru untuk mengekstrak data sensitif dari sistem.

"Ada komunikasi abnormal antara host eksternal A dan server V1," kata para peneliti. "Secara khusus, A pertama-tama mengirim dengan muatan 264-byte ke port 80 dari server V1, dan kemudian server V1 segera memulai koneksi eksternal ke port high-end dari mesin A dan mempertahankan sejumlah besar pertukaran. data."

Secara bersamaan, V1 terhubung ke V2 melalui untuk melakukan sejumlah operasi, termasuk masuk ke yang terakhir dengan akun administrator, mencoba membuka layanan terminal, menghitung direktori, dan menjalankan skrip PowerShell melalui tugas terjadwal.

V2, pada bagiannya, juga terhubung ke V1 untuk mengambil skrip PowerShell dan muatan tahap kedua terenkripsi, hasil eksekusi terenkripsi yang dikirim kembali ke V1, yang, menurut para peneliti, "bertindak sebagai transfer data antara Sebuah mesin dan server V2."

Backdoor Bvp47 yang terpasang di server terdiri dari dua bagian, loader yang bertanggung jawab untuk mendekode dan memuat muatan aktual ke dalam memori. "Bvp47 umumnya hidup di sistem operasi Linux di zona demiliterisasi yang berkomunikasi dengan Internet," kata para peneliti. "Ini terutama mengasumsikan peran komunikasi jembatan kontrol inti dalam serangan keseluruhan."

Tautan ke Grup Persamaan

Atribusi Pangu Lab ke Equation Group berasal dari tumpang tindih dengan eksploitasi yang terkandung dalam file arsip terenkripsi GPG yang diterbitkan oleh Shadow Brokers – " " – sebagai bagian dari senjata cyber yang di Agustus 2016.

"Dalam proses menganalisis file 'eqgrp-auction-file.tar.xz.gpg', ditemukan bahwa Bvp47 dan alat penyerang dalam paket terkompresi secara teknis deterministik, terutama termasuk 'dewdrops', 'suctionchar_agents,' ' tipoffs,' 'StoicSurgeon,' 'sayatan' dan direktori lainnya," para peneliti menjelaskan.

"Direktori 'tipoffs' berisi kunci privat digunakan dalam saluran rahasia Bvp47 [untuk] eksekusi perintah dan operasi lainnya. Atas dasar ini, dapat dipastikan bahwa Bvp47 berasal dari grup Persamaan."

Temuan ini menandai kedua kalinya malware tidak berdokumen yang dikembangkan oleh Equation Group terungkap dalam beberapa bulan. Pada akhir Desember 2021, Check Point Research mengungkapkan detail utilitas diagnostik yang disebut " DoubleFeature " yang digunakan bersama dengan kerangka kerja malware DanderSpritz.

"Dilihat dari alat serangan yang terkait dengan organisasi, termasuk Bvp47, grup Persamaan memang grup peretasan kelas satu," para peneliti menyimpulkan.

"Alat ini dirancang dengan baik, kuat, dan diadaptasi secara luas. Kemampuan serangan jaringannya yang dilengkapi dengan kerentanan zero-day tak terbendung, dan akuisisi datanya di bawah kendali rahasia dengan sedikit usaha. Equation Group berada di posisi dominan di nasional- tingkat konfrontasi dunia maya."