Banyak mesin Windows yang berlokasi di Korea Selatan telah ditargetkan oleh botnet yang dilacak sebagai PseudoManuscrypt setidaknya sejak Mei 2021 dengan menggunakan taktik pengiriman yang sama dari malware lain yang disebut CryptBot .

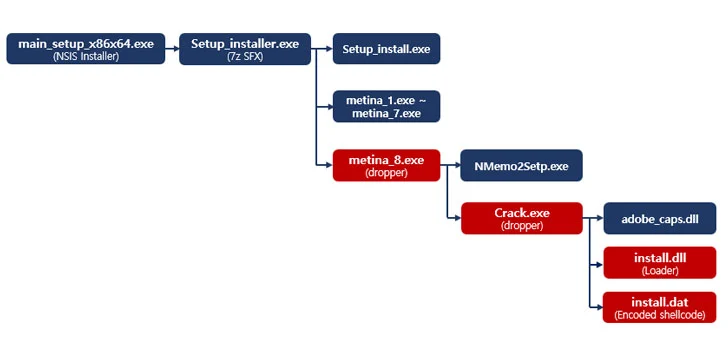

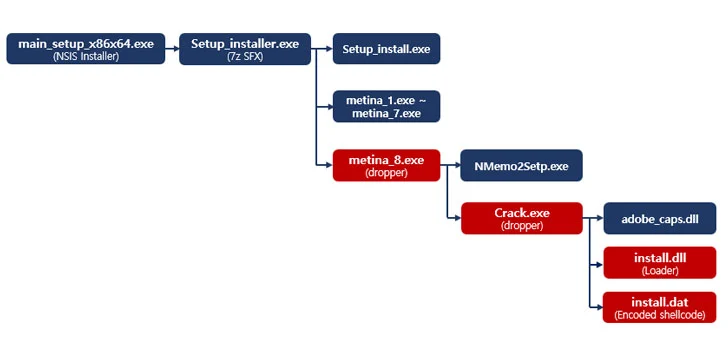

"PseudoManuscrypt disamarkan sebagai penginstal yang mirip dengan bentuk perusahaan keamanan siber Korea Selatan AhnLab Security Emergency Response Center (ASEC) dalam sebuah laporan yang diterbitkan hari ini.

"Tidak hanya bentuk filenya mirip dengan CryptBot, tetapi juga didistribusikan melalui situs berbahaya yang muncul di halaman pencarian teratas ketika pengguna mencari program ilegal terkait perangkat lunak komersial seperti Crack dan Keygen," tambahnya.

Menurut ASEC, rata-rata sekitar 30 komputer di negara ini terinfeksi setiap hari.

PseudoManuscrypt pertama kali didokumentasikan oleh perusahaan keamanan siber Rusia Kaspersky pada Desember 2021, ketika mengungkapkan rincian "kampanye serangan spyware skala massal" yang menginfeksi lebih dari 35.000 komputer di 195 negara secara global.

Target serangan PseudoManuscrypt, yang awalnya ditemukan pada Juni 2021, termasuk sejumlah besar organisasi industri dan pemerintah, termasuk perusahaan di kompleks industri militer dan laboratorium penelitian, di Rusia, India, dan Brasil, antara lain.

Modul payload utama dilengkapi dengan fungsionalitas mata-mata yang luas dan beragam yang memberi penyerang kendali penuh atas sistem yang terinfeksi. Ini termasuk mencuri detail koneksi VPN, merekam audio dengan mikrofon, dan menangkap konten clipboard dan data log peristiwa sistem operasi.

Selanjutnya, PseudoManuscrypt dapat mengakses server perintah-dan-kontrol jarak jauh di bawah kendali penyerang untuk melakukan berbagai aktivitas jahat seperti mengunduh file, menjalankan perintah arbitrer, menekan tombol log, dan menangkap tangkapan layar dan video dari layar.

"Karena malware ini menyamar sebagai penginstal perangkat lunak ilegal dan didistribusikan ke individu secara acak melalui situs jahat, pengguna harus berhati-hati untuk tidak mengunduh program yang relevan," kata para peneliti. "Karena file berbahaya juga dapat didaftarkan ke layanan dan melakukan perilaku jahat terus menerus tanpa sepengetahuan pengguna, pemeliharaan PC berkala diperlukan."

"PseudoManuscrypt disamarkan sebagai penginstal yang mirip dengan bentuk perusahaan keamanan siber Korea Selatan AhnLab Security Emergency Response Center (ASEC) dalam sebuah laporan yang diterbitkan hari ini.

"Tidak hanya bentuk filenya mirip dengan CryptBot, tetapi juga didistribusikan melalui situs berbahaya yang muncul di halaman pencarian teratas ketika pengguna mencari program ilegal terkait perangkat lunak komersial seperti Crack dan Keygen," tambahnya.

Menurut ASEC, rata-rata sekitar 30 komputer di negara ini terinfeksi setiap hari.

PseudoManuscrypt pertama kali didokumentasikan oleh perusahaan keamanan siber Rusia Kaspersky pada Desember 2021, ketika mengungkapkan rincian "kampanye serangan spyware skala massal" yang menginfeksi lebih dari 35.000 komputer di 195 negara secara global.

Target serangan PseudoManuscrypt, yang awalnya ditemukan pada Juni 2021, termasuk sejumlah besar organisasi industri dan pemerintah, termasuk perusahaan di kompleks industri militer dan laboratorium penelitian, di Rusia, India, dan Brasil, antara lain.

Modul payload utama dilengkapi dengan fungsionalitas mata-mata yang luas dan beragam yang memberi penyerang kendali penuh atas sistem yang terinfeksi. Ini termasuk mencuri detail koneksi VPN, merekam audio dengan mikrofon, dan menangkap konten clipboard dan data log peristiwa sistem operasi.

Selanjutnya, PseudoManuscrypt dapat mengakses server perintah-dan-kontrol jarak jauh di bawah kendali penyerang untuk melakukan berbagai aktivitas jahat seperti mengunduh file, menjalankan perintah arbitrer, menekan tombol log, dan menangkap tangkapan layar dan video dari layar.

"Karena malware ini menyamar sebagai penginstal perangkat lunak ilegal dan didistribusikan ke individu secara acak melalui situs jahat, pengguna harus berhati-hati untuk tidak mengunduh program yang relevan," kata para peneliti. "Karena file berbahaya juga dapat didaftarkan ke layanan dan melakukan perilaku jahat terus menerus tanpa sepengetahuan pengguna, pemeliharaan PC berkala diperlukan."