Para peneliti telah merinci apa yang mereka sebut "upaya pertama yang berhasil" dalam mendekripsi data yang terinfeksi ransomware Hive tanpa bergantung pada kunci pribadi yang digunakan untuk mengunci akses ke konten.

"Kami dapat memulihkan kunci master untuk menghasilkan kunci enkripsi file tanpa kunci pribadi penyerang, dengan menggunakan kerentanan kriptografik yang diidentifikasi melalui analisis," kata sekelompok akademisi dari Universitas Kookmin Korea Selatan sebuah makalah baru yang menganalisis proses enkripsinya.

Hive, seperti kelompok penjahat dunia maya lainnya, mengoperasikan ransomware-as-a-service yang menggunakan mekanisme berbeda untuk menyusup ke jaringan bisnis, mengekstrak data, dan mengenkripsi data di jaringan, dan berupaya mengumpulkan uang tebusan dengan imbalan akses ke perangkat lunak dekripsi.

Ini pertama kali diamati pada Juni 2021, ketika menyerang sebuah perusahaan bernama Altus Group. Hive memanfaatkan berbagai metode kompromi awal, termasuk server RDP yang rentan, kredensial VPN yang disusupi, serta email phishing dengan lampiran berbahaya.

Kelompok tersebut juga mempraktikkan skema yang semakin menguntungkan , di mana para pelaku melampaui enkripsi dengan juga mengekstraksi data sensitif korban dan mengancam akan membocorkan informasi di situs Tor mereka, " HiveLeaks ."

Pada 16 Oktober 2021, program Hive RaaS telah mengorbankan setidaknya 355 perusahaan, dengan grup tersebut mengamankan tempat antara 10 jenis ransomware teratas berdasarkan pendapatan pada tahun 2021, menurut perusahaan analitik blockchain Chainalysis.

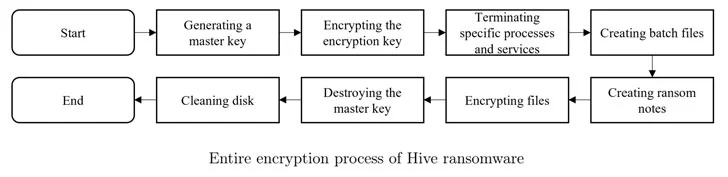

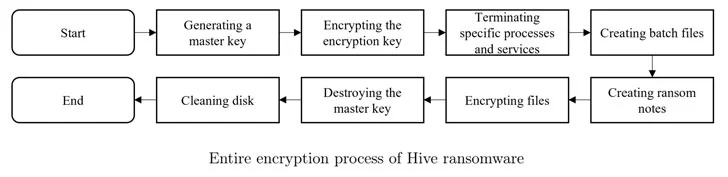

Aktivitas jahat yang terkait dengan kelompok tersebut juga telah mendorong Biro Investigasi Federal AS (FBI) untuk merilis merinci modus operandi serangan, mencatat bagaimana ransomware menghentikan proses yang terkait dengan pencadangan, anti-virus, dan penyalinan file untuk memfasilitasi enkripsi.

Kerentanan kriptografi yang diidentifikasi oleh para peneliti berkaitan dengan mekanisme di mana kunci master dibuat dan disimpan, dengan jenis ransomware hanya mengenkripsi bagian tertentu dari file yang bertentangan dengan seluruh konten menggunakan dua kunci yang berasal dari kunci master.

“Untuk setiap proses enkripsi file, diperlukan dua keystream dari master key,” jelas para peneliti. "Dua keystream dibuat dengan memilih dua offset acak dari kunci master dan mengekstrak masing-masing 0x100000 byte (1MiB) dan 0x400 byte (1KiB) dari offset yang dipilih."

Enkripsi keystream, yang dibuat dari dari dua keystream, kemudian di-XOR dengan data dalam blok alternatif untuk menghasilkan file terenkripsi. Tetapi teknik ini juga memungkinkan untuk menebak aliran kunci dan memulihkan kunci master, yang pada gilirannya memungkinkan dekode file terenkripsi tanpa kunci pribadi penyerang.

Para peneliti mengatakan bahwa mereka mampu mempersenjatai kelemahan untuk merancang metode untuk memulihkan lebih dari 95% kunci yang digunakan selama enkripsi dengan andal.

"Kunci master pulih 92% berhasil mendekripsi sekitar 72% file, kunci master dipulihkan 96% berhasil mendekripsi sekitar 82% file, dan kunci master dipulihkan 98% berhasil mendekripsi sekitar 98% file, " kata para peneliti.

"Kami dapat memulihkan kunci master untuk menghasilkan kunci enkripsi file tanpa kunci pribadi penyerang, dengan menggunakan kerentanan kriptografik yang diidentifikasi melalui analisis," kata sekelompok akademisi dari Universitas Kookmin Korea Selatan sebuah makalah baru yang menganalisis proses enkripsinya.

Hive, seperti kelompok penjahat dunia maya lainnya, mengoperasikan ransomware-as-a-service yang menggunakan mekanisme berbeda untuk menyusup ke jaringan bisnis, mengekstrak data, dan mengenkripsi data di jaringan, dan berupaya mengumpulkan uang tebusan dengan imbalan akses ke perangkat lunak dekripsi.

Ini pertama kali diamati pada Juni 2021, ketika menyerang sebuah perusahaan bernama Altus Group. Hive memanfaatkan berbagai metode kompromi awal, termasuk server RDP yang rentan, kredensial VPN yang disusupi, serta email phishing dengan lampiran berbahaya.

Kelompok tersebut juga mempraktikkan skema yang semakin menguntungkan , di mana para pelaku melampaui enkripsi dengan juga mengekstraksi data sensitif korban dan mengancam akan membocorkan informasi di situs Tor mereka, " HiveLeaks ."

Pada 16 Oktober 2021, program Hive RaaS telah mengorbankan setidaknya 355 perusahaan, dengan grup tersebut mengamankan tempat antara 10 jenis ransomware teratas berdasarkan pendapatan pada tahun 2021, menurut perusahaan analitik blockchain Chainalysis.

Aktivitas jahat yang terkait dengan kelompok tersebut juga telah mendorong Biro Investigasi Federal AS (FBI) untuk merilis merinci modus operandi serangan, mencatat bagaimana ransomware menghentikan proses yang terkait dengan pencadangan, anti-virus, dan penyalinan file untuk memfasilitasi enkripsi.

Kerentanan kriptografi yang diidentifikasi oleh para peneliti berkaitan dengan mekanisme di mana kunci master dibuat dan disimpan, dengan jenis ransomware hanya mengenkripsi bagian tertentu dari file yang bertentangan dengan seluruh konten menggunakan dua kunci yang berasal dari kunci master.

“Untuk setiap proses enkripsi file, diperlukan dua keystream dari master key,” jelas para peneliti. "Dua keystream dibuat dengan memilih dua offset acak dari kunci master dan mengekstrak masing-masing 0x100000 byte (1MiB) dan 0x400 byte (1KiB) dari offset yang dipilih."

Enkripsi keystream, yang dibuat dari dari dua keystream, kemudian di-XOR dengan data dalam blok alternatif untuk menghasilkan file terenkripsi. Tetapi teknik ini juga memungkinkan untuk menebak aliran kunci dan memulihkan kunci master, yang pada gilirannya memungkinkan dekode file terenkripsi tanpa kunci pribadi penyerang.

Para peneliti mengatakan bahwa mereka mampu mempersenjatai kelemahan untuk merancang metode untuk memulihkan lebih dari 95% kunci yang digunakan selama enkripsi dengan andal.

"Kunci master pulih 92% berhasil mendekripsi sekitar 72% file, kunci master dipulihkan 96% berhasil mendekripsi sekitar 82% file, dan kunci master dipulihkan 98% berhasil mendekripsi sekitar 98% file, " kata para peneliti.