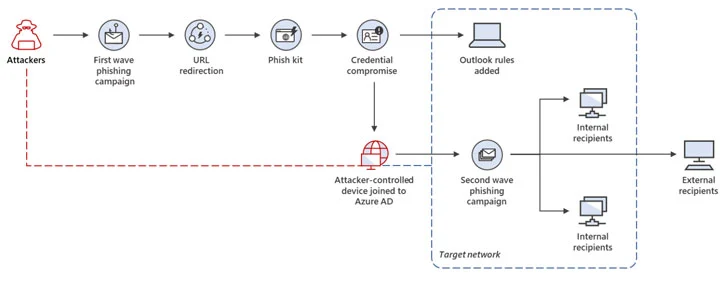

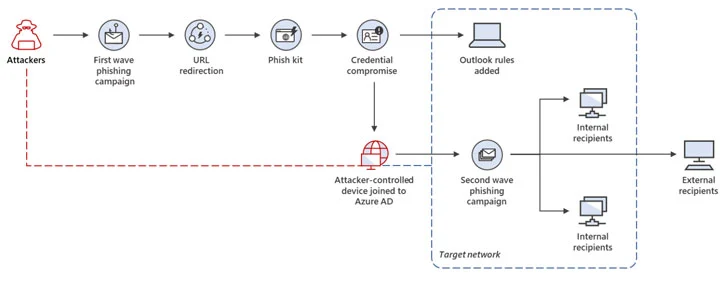

Microsoft telah mengungkapkan rincian kampanye phishing multi-fase skala besar yang menggunakan kredensial curian untuk mendaftarkan perangkat di jaringan korban untuk menyebarkan email spam lebih lanjut dan memperluas kumpulan infeksi.

Raksasa teknologi itu mengatakan serangan itu diwujudkan melalui akun yang tidak diamankan menggunakan otentikasi multi-faktor (MFA), sehingga memungkinkan musuh untuk mengambil keuntungan dari kebijakan bawa perangkat Anda sendiri (BYOD) target dan memperkenalkan mereka sendiri. perangkat jahat menggunakan kredensial yang dicuri.

Serangan itu terjadi dalam dua tahap. "Fase kampanye pertama melibatkan pencurian kredensial di organisasi target yang sebagian besar berlokasi di Australia, Singapura, Indonesia, dan Thailand," Tim Intelijen Ancaman Pembela Microsoft 365 dalam laporan teknis yang diterbitkan minggu ini.

"Kredensial yang dicuri kemudian dimanfaatkan pada fase kedua, di mana penyerang menggunakan akun yang disusupi untuk memperluas pijakan mereka di dalam organisasi melalui phishing lateral serta di luar jaringan melalui spam keluar."

Kampanye dimulai dengan pengguna menerima umpan phishing bermerek DocuSign yang berisi tautan, yang, setelah diklik, mengarahkan penerima ke situs web jahat yang menyamar sebagai halaman masuk Office 365 untuk mencuri kredensial.

Pencurian kredensial tidak hanya mengakibatkan kompromi lebih dari 100 kotak surat di berbagai perusahaan, tetapi juga memungkinkan penyerang untuk menerapkan aturan kotak masuk untuk menggagalkan deteksi. Ini kemudian diikuti oleh gelombang serangan kedua yang menyalahgunakan kurangnya perlindungan MFA untuk mendaftarkan perangkat Windows yang tidak dikelola ke instance Azure Active Directory ( ) perusahaan dan menyebarkan pesan berbahaya.

Dengan menghubungkan perangkat yang dikendalikan penyerang ke jaringan, teknik baru membuatnya layak untuk memperluas pijakan penyerang, secara diam-diam memperbanyak serangan, dan bergerak secara lateral di seluruh jaringan yang ditargetkan.

"Untuk meluncurkan gelombang kedua, penyerang memanfaatkan kotak surat pengguna yang disusupi untuk mengirim pesan berbahaya ke lebih dari 8.500 pengguna, baik di dalam maupun di luar organisasi korban," kata Microsoft. "Email tersebut menggunakan iming-iming undangan berbagi SharePoint sebagai isi pesan dalam upaya untuk meyakinkan penerima bahwa file 'Payment.pdf' yang dibagikan adalah sah."

Perkembangan ini terjadi saat serangan rekayasa sosial berbasis email terus menjadi cara paling dominan untuk menyerang perusahaan untuk mendapatkan entri awal dan menjatuhkan malware pada sistem yang disusupi.

Awal bulan ini, Netskope Threat Labs kampanye jahat yang dikaitkan dengan grup yang melewati deteksi berbasis tanda tangan dengan menggunakan jenis file non-standar seperti lampiran file arsip web (.MHT) untuk menyebarkan malware pencuri informasi.

Selain mengaktifkan MFA, menerapkan praktik terbaik seperti kebersihan kredensial yang baik dan segmentasi jaringan dapat "meningkatkan 'biaya' bagi penyerang yang mencoba menyebar melalui jaringan."

"Praktik terbaik ini dapat membatasi kemampuan penyerang untuk bergerak secara lateral dan membahayakan aset setelah intrusi awal dan harus dilengkapi dengan solusi keamanan canggih yang memberikan visibilitas di seluruh domain dan mengoordinasikan data ancaman di seluruh komponen perlindungan," tambah Microsoft.

Raksasa teknologi itu mengatakan serangan itu diwujudkan melalui akun yang tidak diamankan menggunakan otentikasi multi-faktor (MFA), sehingga memungkinkan musuh untuk mengambil keuntungan dari kebijakan bawa perangkat Anda sendiri (BYOD) target dan memperkenalkan mereka sendiri. perangkat jahat menggunakan kredensial yang dicuri.

Serangan itu terjadi dalam dua tahap. "Fase kampanye pertama melibatkan pencurian kredensial di organisasi target yang sebagian besar berlokasi di Australia, Singapura, Indonesia, dan Thailand," Tim Intelijen Ancaman Pembela Microsoft 365 dalam laporan teknis yang diterbitkan minggu ini.

"Kredensial yang dicuri kemudian dimanfaatkan pada fase kedua, di mana penyerang menggunakan akun yang disusupi untuk memperluas pijakan mereka di dalam organisasi melalui phishing lateral serta di luar jaringan melalui spam keluar."

Kampanye dimulai dengan pengguna menerima umpan phishing bermerek DocuSign yang berisi tautan, yang, setelah diklik, mengarahkan penerima ke situs web jahat yang menyamar sebagai halaman masuk Office 365 untuk mencuri kredensial.

Pencurian kredensial tidak hanya mengakibatkan kompromi lebih dari 100 kotak surat di berbagai perusahaan, tetapi juga memungkinkan penyerang untuk menerapkan aturan kotak masuk untuk menggagalkan deteksi. Ini kemudian diikuti oleh gelombang serangan kedua yang menyalahgunakan kurangnya perlindungan MFA untuk mendaftarkan perangkat Windows yang tidak dikelola ke instance Azure Active Directory ( ) perusahaan dan menyebarkan pesan berbahaya.

Dengan menghubungkan perangkat yang dikendalikan penyerang ke jaringan, teknik baru membuatnya layak untuk memperluas pijakan penyerang, secara diam-diam memperbanyak serangan, dan bergerak secara lateral di seluruh jaringan yang ditargetkan.

"Untuk meluncurkan gelombang kedua, penyerang memanfaatkan kotak surat pengguna yang disusupi untuk mengirim pesan berbahaya ke lebih dari 8.500 pengguna, baik di dalam maupun di luar organisasi korban," kata Microsoft. "Email tersebut menggunakan iming-iming undangan berbagi SharePoint sebagai isi pesan dalam upaya untuk meyakinkan penerima bahwa file 'Payment.pdf' yang dibagikan adalah sah."

Perkembangan ini terjadi saat serangan rekayasa sosial berbasis email terus menjadi cara paling dominan untuk menyerang perusahaan untuk mendapatkan entri awal dan menjatuhkan malware pada sistem yang disusupi.

Awal bulan ini, Netskope Threat Labs kampanye jahat yang dikaitkan dengan grup yang melewati deteksi berbasis tanda tangan dengan menggunakan jenis file non-standar seperti lampiran file arsip web (.MHT) untuk menyebarkan malware pencuri informasi.

Selain mengaktifkan MFA, menerapkan praktik terbaik seperti kebersihan kredensial yang baik dan segmentasi jaringan dapat "meningkatkan 'biaya' bagi penyerang yang mencoba menyebar melalui jaringan."

"Praktik terbaik ini dapat membatasi kemampuan penyerang untuk bergerak secara lateral dan membahayakan aset setelah intrusi awal dan harus dilengkapi dengan solusi keamanan canggih yang memberikan visibilitas di seluruh domain dan mengoordinasikan data ancaman di seluruh komponen perlindungan," tambah Microsoft.